相关poc在github公开,地址:

https://github.com/dhmosfunk/7-Zip-CVE-2025-0411-POC

复现:

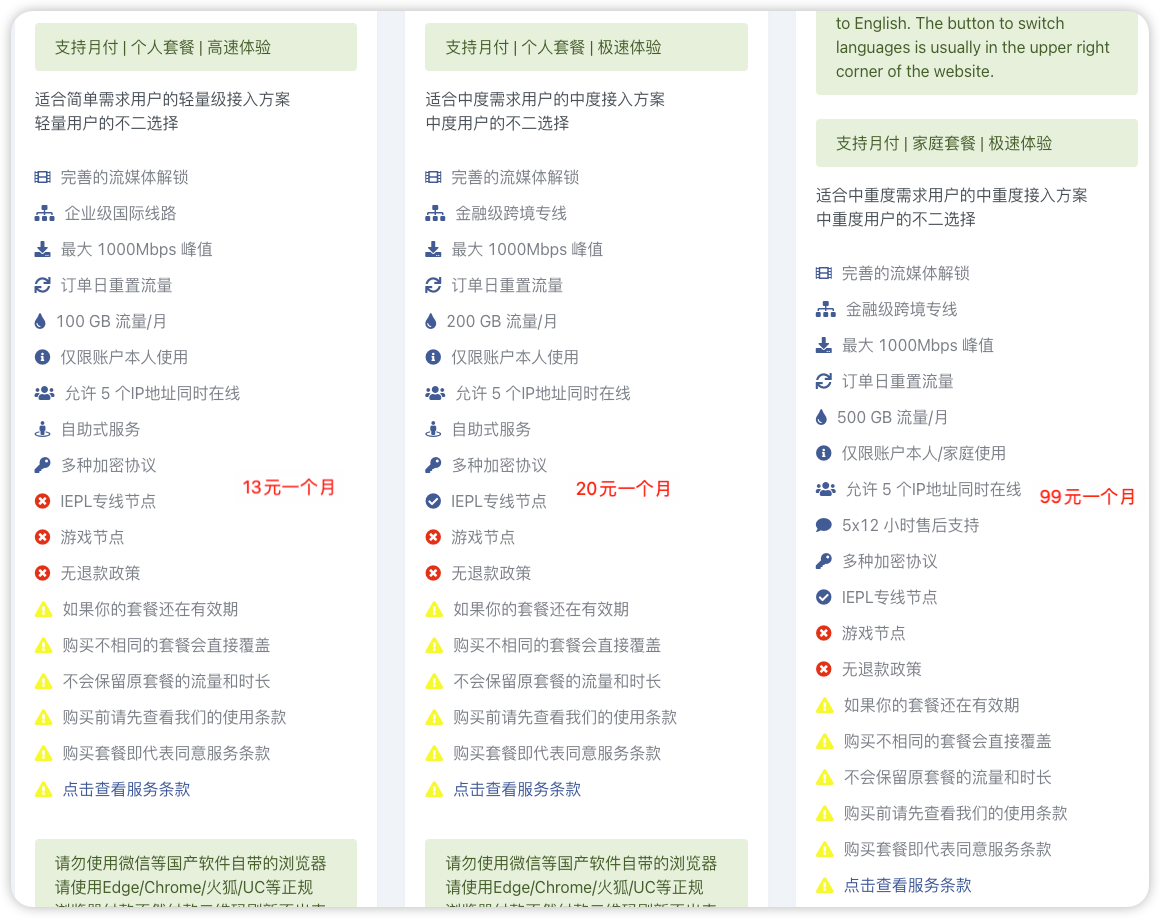

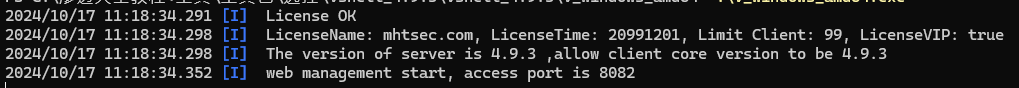

简单复现了下,原介绍中是这样写的:CVE-2025-0411漏洞允许远程攻击者绕过Windows的“网络标记”(Mark-of-the-Web, MOTW)保护机制,在受影响的系统上执行任意代码。

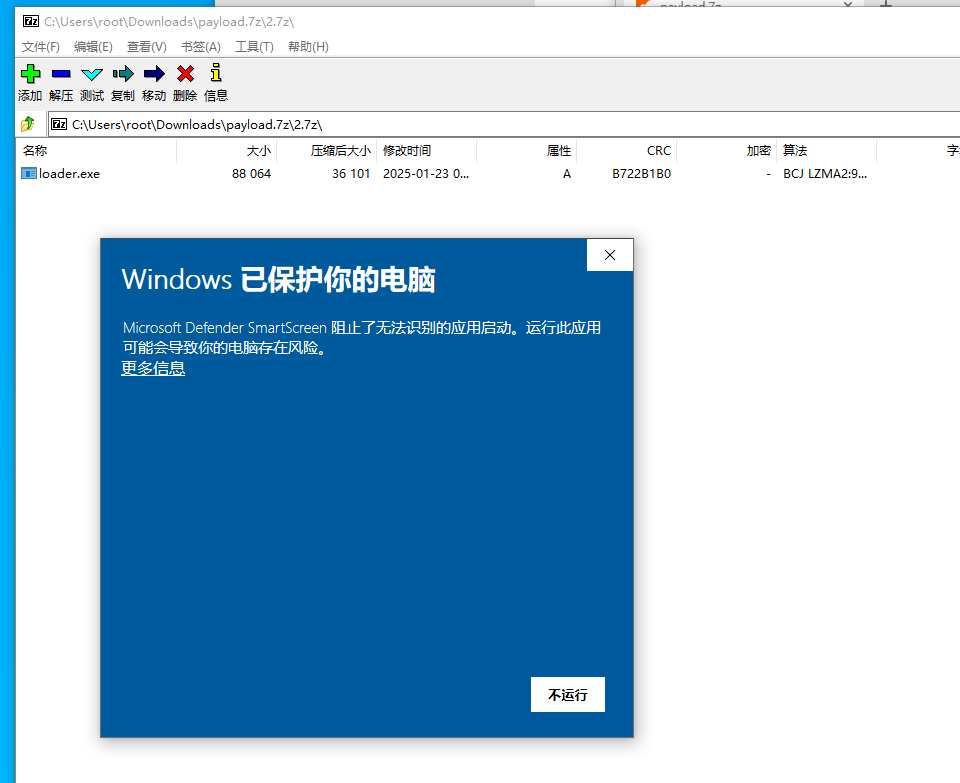

其实说人话就是正常情况下,当你开启了windows的Windows SmartScreen功能,从网络下载的东西打开的时候会提示一个弹窗,就像这样;

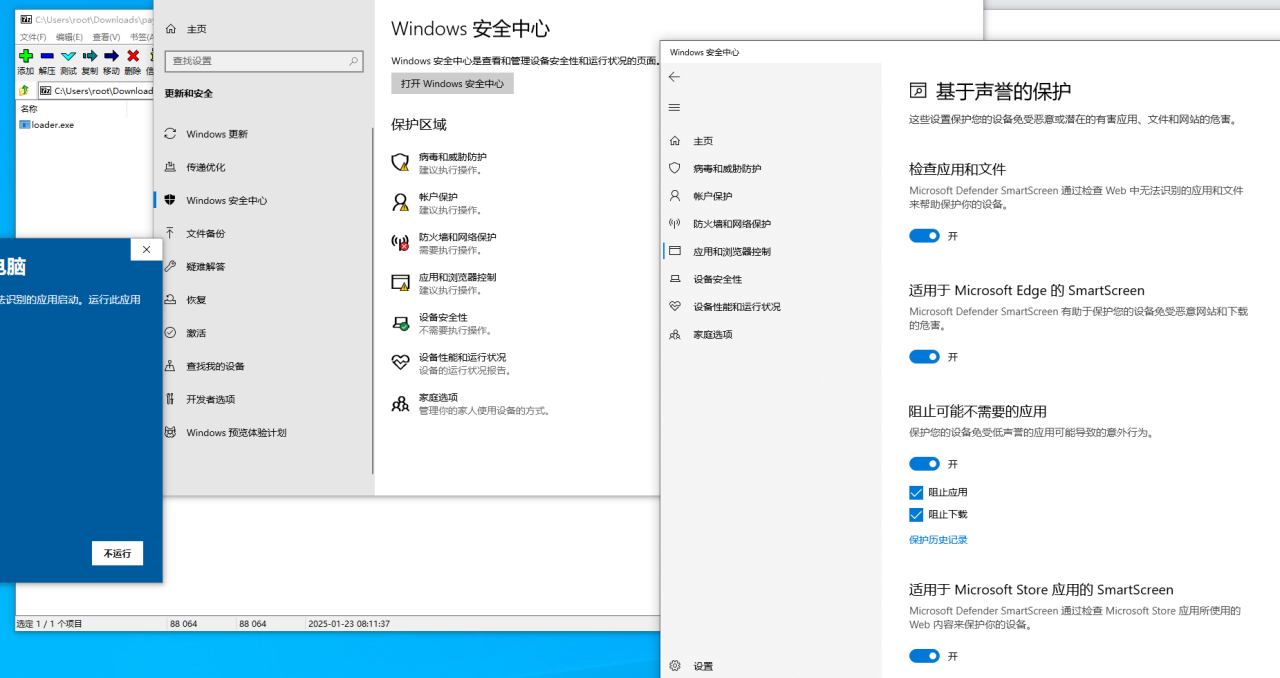

而存在漏洞的7z会这样:

![图片[3]-7-Zip高危漏洞CVE-2025-0411 poc 攻击者可绕过安全机制远程执行代码-棉花糖网络安全圈](https://oss.bdziyi.com/biji/202501230910382.png)

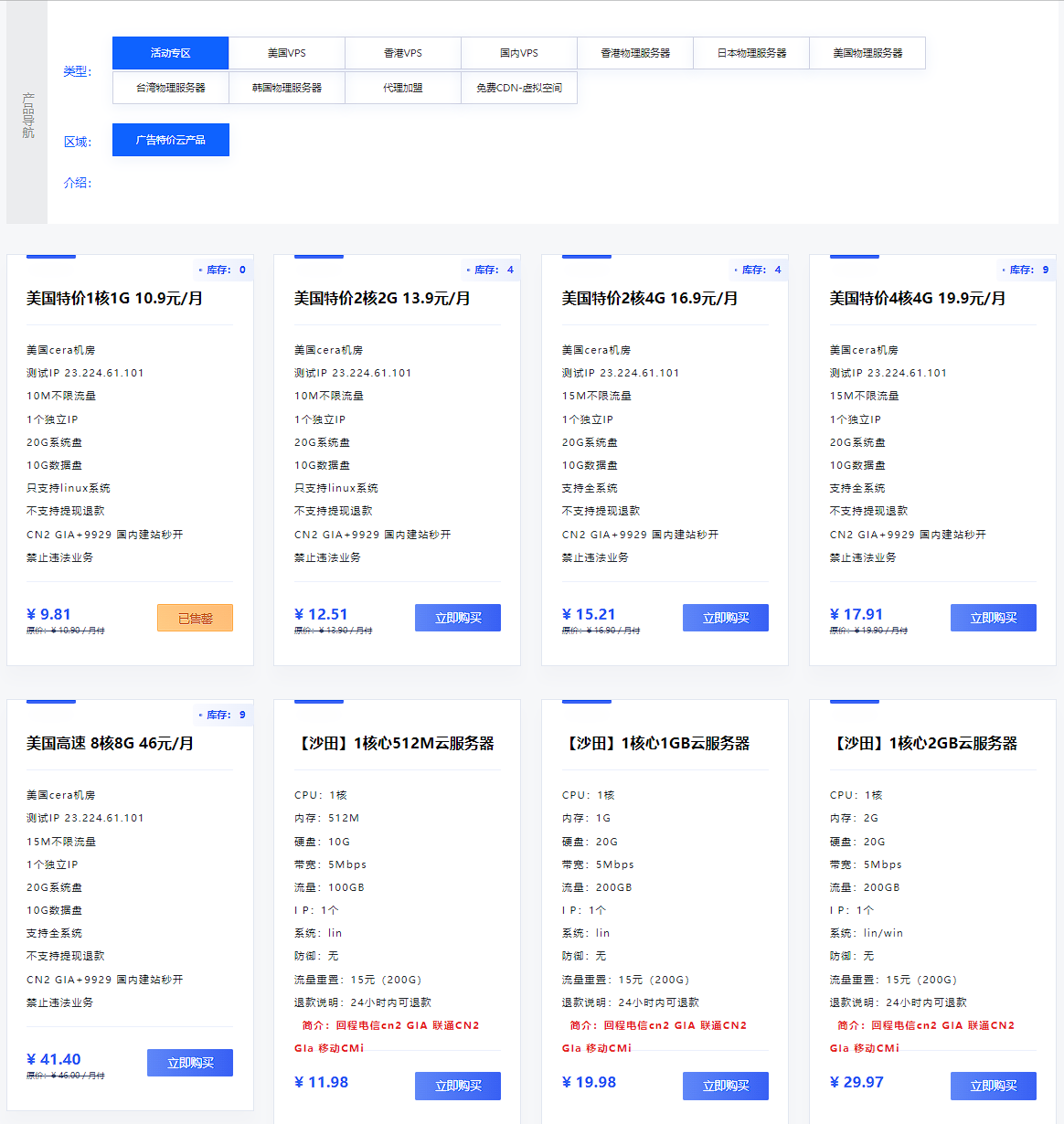

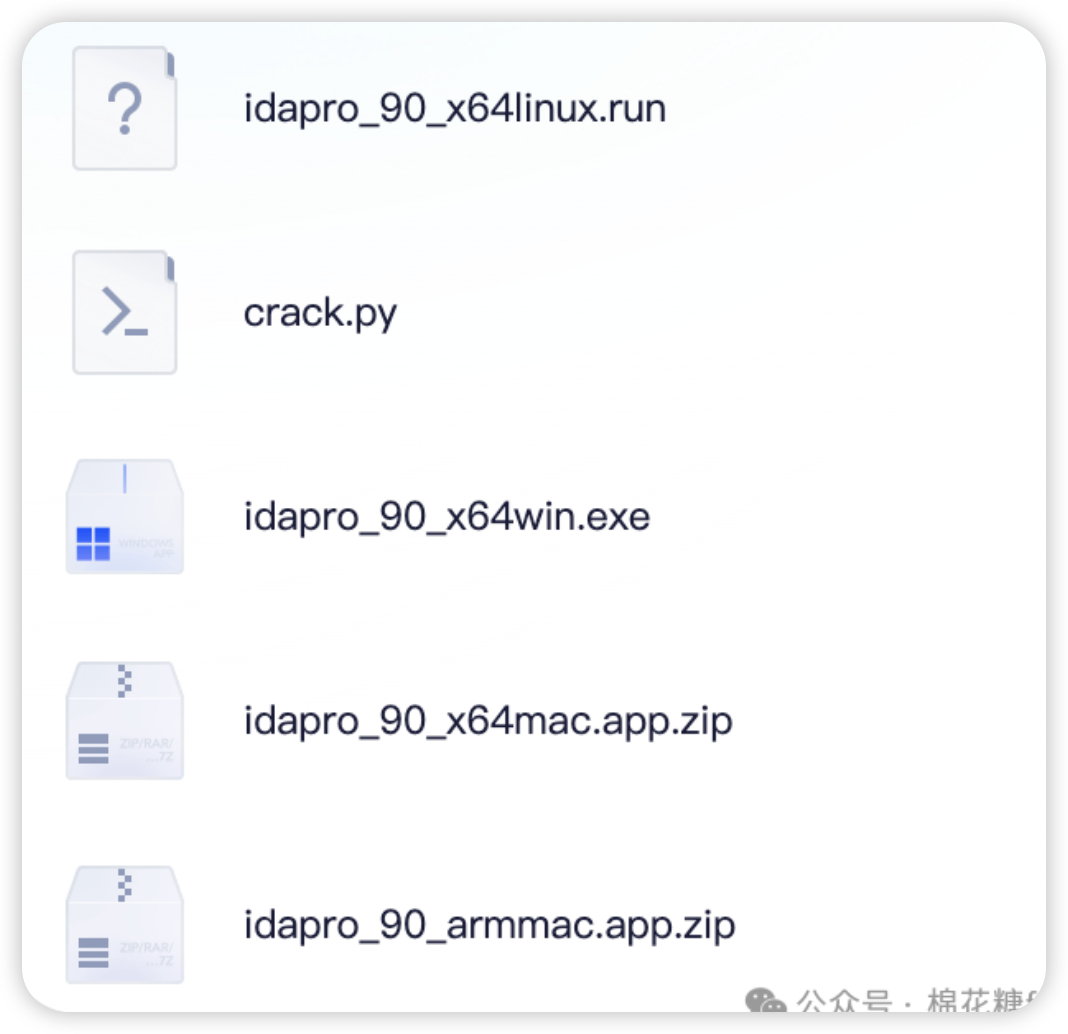

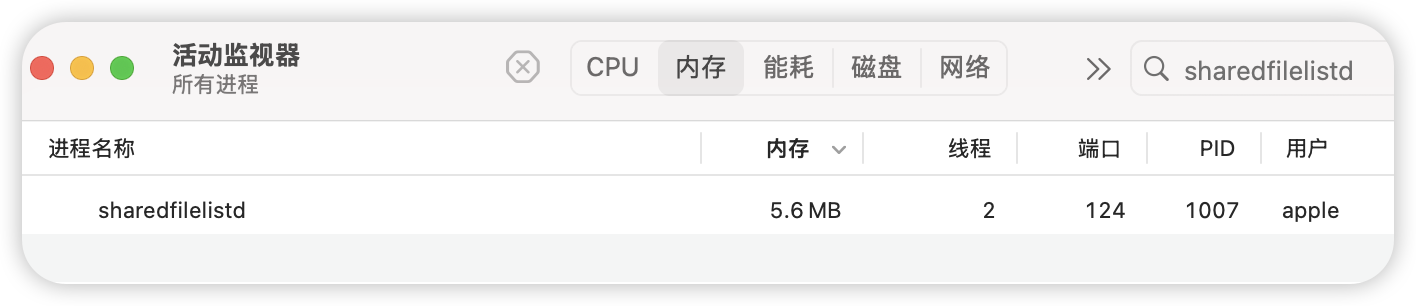

怎么复现呢?你只需要把你想执行的exe嵌套压缩一次即可,然后将压缩包传到可网络下载的地址上,你自己的服务器也行,我这里直接用的蓝奏云,然后直接在压缩包内打开,最终效果就是这样:

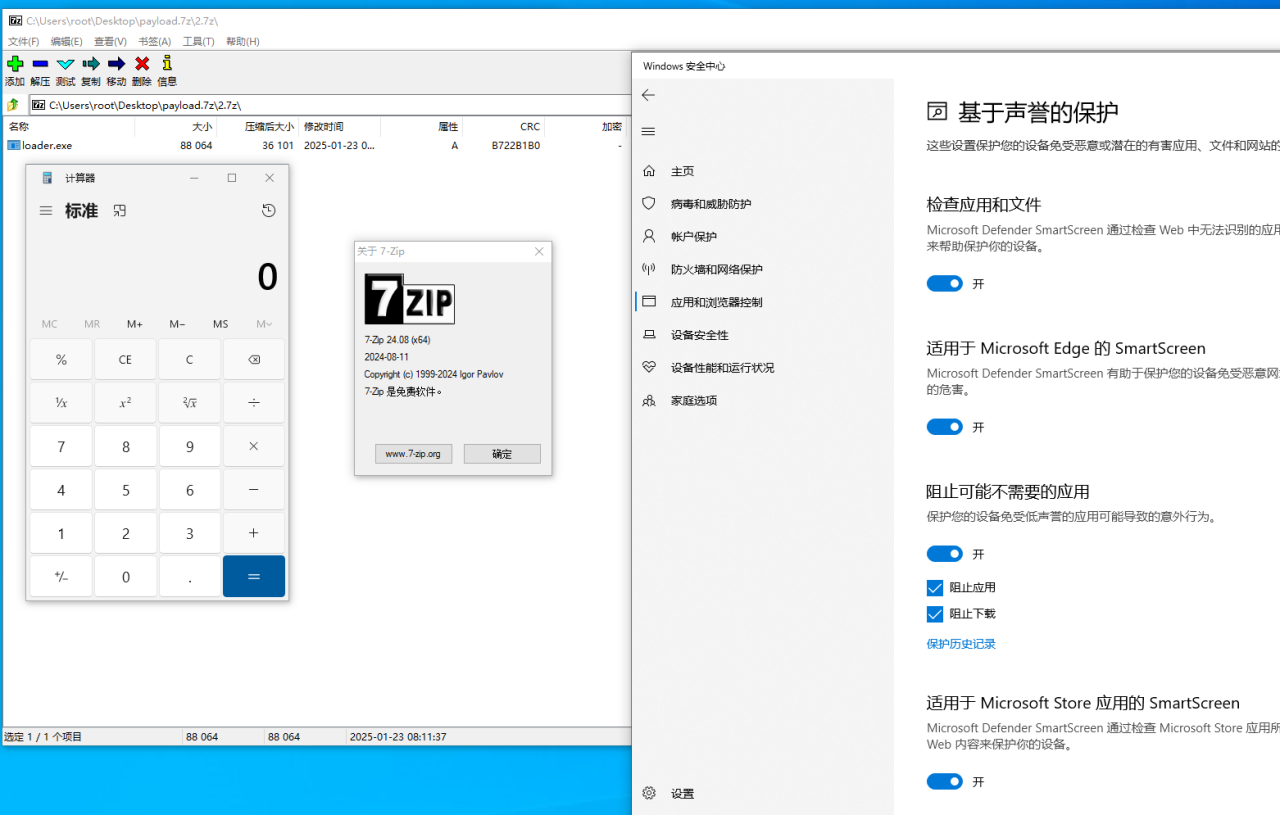

无漏洞版本24.09(触发windows警告):

有漏洞版本 <24.09(不触发windows警告)

评价

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容